攻击者重新利用 EDRSilencer 以规避检测 在线

EDRSilencer:黑客新型攻击工具

关键点总结

EDRSilencer工具被黑客利用,阻止EDR产品与管理控制台的通信。该工具利用Windows过滤平台WFP向EDR软件代理发起攻击。EDRSilencer是开源工具,源自叫做FireBlock的专有工具。WFP过滤器可以持久化,支持文件无执行。黑客越来越青睐能够禁用或删除EDR的工具。图片来源:KanawatTH / Shutterstock

黑客又一次将渗透测试与红队演习中开发的工具武器化,以加强他们的攻击。这个名为EDRSilencer的工具利用Windows过滤平台WFP阻止EDR软件代理的网络通信,从而防止它们将遥测数据或警报发送回安全团队监控的管理控制台。

研究公司趋势科技的研究人员在一份报告中表示:“这个工具展示了一种对手可以用以规避检测的技术:通过阻止EDR流量,恶意软件可能会在系统上保持隐藏,使其更难被识别和清除。”

趋势科技团队在其威胁狩猎团队观察到攻击者尝试集成EDRSilencer后,开始对该工具进行调查。事实证明,这是一款开源工具,灵感来自于英国对手模拟和渗透测试公司MDSec创建的专有工具FireBlock。

利用Windows过滤平台攻击安全工具

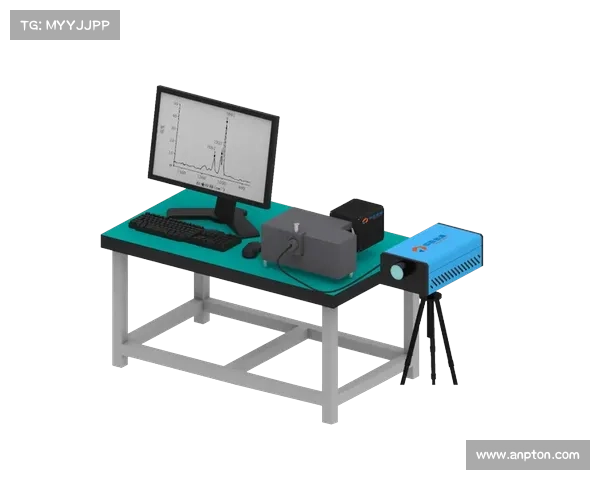

WFP是一组Windows API和服务,开发者可以利用它与Windows网络栈深处的网络数据包处理进行交互。这个强大的功能通常被防火墙和其他安全应用用来基于IP地址、端口、来源进程等监控、阻止或修改网络数据包。

EDRSilencer创建了针对流行EDR工具关联进程的WFP过滤器。其默认支持的代理包括Microsoft Defender for Endpoint、Microsoft Defender Antivirus、Elastic EDR、Trellix EDR、Qualys EDR、SentinelOne、Cylance、Cybereason、Carbon Black EDR、Carbon Black Cloud、Tanium、Palo Alto Networks Traps/Cortex XDR、FortiEDR、Cisco Secure Endpoint前身为Cisco AMP、ESET Inspect、Harfanglab EDR和TrendMicro Apex One。

如果系统上安装的EDR代理不在此列表中,并且没有自动识别,用户可以传递其网络通信路径以进行阻止。因此,理论上,它可以阻止任何程序的网络流量,而不仅仅是EDR代理的流量。

该工具部署的WFP过滤器是持久的,这意味着它们在系统重启之后仍然有效,并且该工具本身能够通过其他渗透测试植入物的PE执行模块直接在内存中部署。这意味着它支持文件无执行。

EDRSilencer的开发者甚至实现了一种技术,以在不触发一些EDR过程的自我防御机制的情况下,通过获取目标进程的唯一WFP应用ID。“一些EDR控制例如,minifilter在进程试图获取其EDR进程的文件句柄例如,通过CreateFileW时会拒绝访问,”开发者在GitHub上表示。“然而,FwpmGetAppIdFromFileName0 API用于获取目标EDR进程的FWP应用ID,内部调用了CreateFileW。为了避免这一点,我们实现了一个自定义的FwpmGetAppIdFromFileName0,以构建应用ID而不调用CreateFileW,从而防止在向EDR进程添加WFP过滤器时出现意外失败。”

当趋势科技的研究人员对公司Vision One Endpoint Agent进行测试时,发现该工具无法完全识别和阻

狂飙加速器手机版